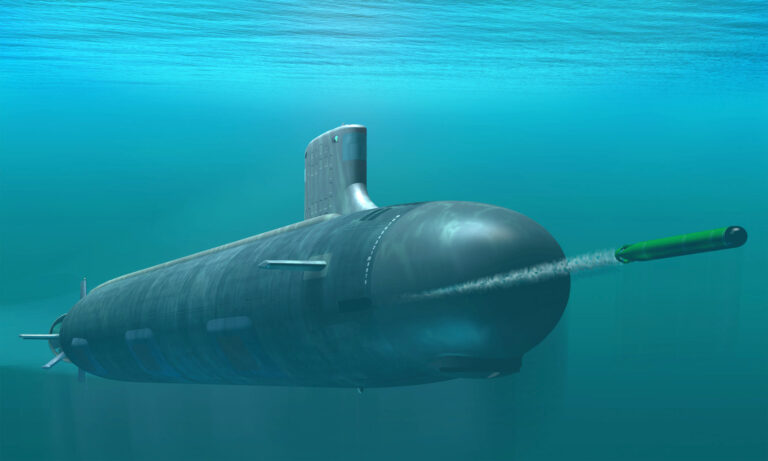

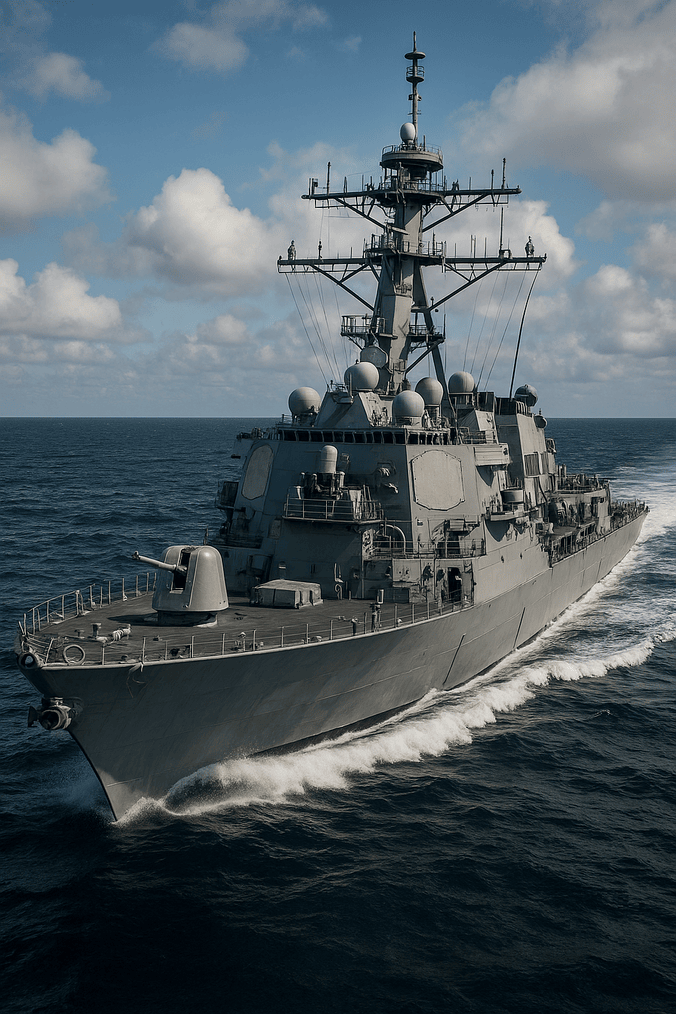

La Marine indienne organise un séminaire sur la construction navale : « Bâtir la nation par la construction navale »

New Delhi, 22 juillet. Le Warship Design Bureau (WDB), principale organisation de conception de navires de guerre rattachée au QG de la… Lire la suite